企業於 2021 年每週遭受網路攻擊的數量較 2020 年增長 50% [1]。教育與研究機構首當其衝,每週遭受 1,605 次攻擊,年增 75%。越來越多企業投資網路安全,以保全其資產免於攻擊者侵害。使用 OSINT 對資訊系統的威脅和事件起到非常大的作用。

《臺灣資安市場地圖》推出Beta41更新版[2],整理國內外資安廠商與產品類型對應之關係,我們專注於「Threat Intelligence」威脅情資類,目前有36家企業有威脅情資的產品,可見其重要程度。網路攻擊事件會留下有價值的資訊,通常還會與社群網路、多媒體、其他公開來源發現類似資訊,如果能透過這些來源,或許能分析出整個網路攻擊的目標產業、下一個目標或使用的攻擊服務、攻擊者是誰,這也稱作歸因問題[3],當我們提前推論並預知可能的威脅,就能進一步抵禦威脅。

就像網路防禦不單只是架防火牆、入侵防禦系統(IPS)、入侵檢測系統(IDS)或安裝防毒軟體就可以應付所有威脅。使用威脅情資側重於面連威脅時可以提出防禦性的改進,OSINT 最終能夠了解網路攻擊的動機、分析過程並確認攻擊者。

針對使用 OSINT 來解決根因問題,Javier 等人[4] 提出結合 Ryan Stillioins [5]的 DML 修改後的模型來說明。

回頭回顧一下 OSINT 的工作流程

DML 模型表示以分層方式檢測網路攻擊的不同類別。

DML-1與DML-2層指的是危害指標 (IoC),但 IoC 可能只是一個 hash、IP、Domain 或 email,本身資訊帶來的價值較低,但可以結合後續觀察到的資訊上,像是 twitter 上有人提到某個勒索軟體的 C2 Server 有一樣的IP。

第三層描述攻擊使用的工具,另外四到六層,這部分是 TTPs (Tactics, Techniques and Procedures),美國國家標準與技術研究院(NIST),將策略(Tactics)描述為對行為的最高級別描述。技術(Techniques)是對威脅行為者在策略上下文中的行為的更詳細描述。程序(Procedures)是對技術上下文中活動的更低級別、更詳細的描述。

第七層式只對網路攻擊者的目的描述,第八層是攻擊者的目標,描述動機。第九層是識別出攻擊事件背後的組織、政府或是國家。雖然很多時候透過知識提取找到某個國家,但他們大部分都不會承認啦。

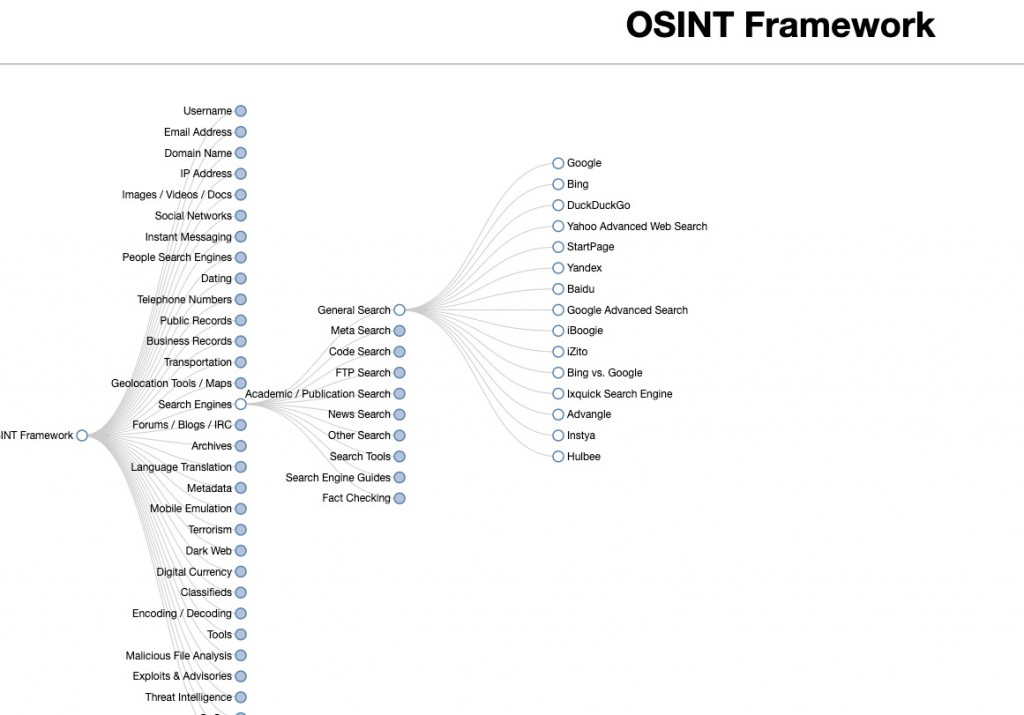

威脅情資 (CTI) 不過是 OSINT 的其中一條分支,我們都沒有提到 OSINT Framework,很多資料可以在上面查找,上面列出不同的類別,像我前面只提到幾個搜尋引擎 Google,這邊就列了一大堆,所以重複的東西就不怎麼想寫了...。

總之,針對 OSINT 的工作流程,它的每個階段都可以提出解決或改善方法(都可以發論文),像是收集過程的自動化、增強關聯分析的演算法、改善 OSINT 品質(刪除重複或誤報的情資)。

大家都在用的社群服務產生大量個人的用戶資訊,開源情報(OSINT)的價值也隨之體現,大量爬蟲軟體或輿論分析服務出現,這代表了另一種大數據分析的趨勢,因此大數據分析也可用於解決資安問題,下一節正式進入威脅情資章節,下一篇要討論什麼就邊吃月餅來慢慢想,祝各位中秋節快樂。

[1] 在 CIO Taiwan. Check Point Software 2022 年網路安全報告:供應鏈攻擊狂潮、網路攻擊日漸影響生活 https://www.cio.com.tw/check-point-software-2022-network-security-report-supply-chain-attack-ride-cyber-attacks-growing-life/

[2] IThome. 吳其勳. (20222). 《iThome臺灣資安市場地圖》2022年7月新版發布. https://www.ithome.com.tw/news/123912

[3] R. Layton, "Relative cyberattack attribution" in Automating Open Source Intelligence: Algorithms for OSINT, Boston, MA, USA:Syngress, pp. 37-60, 2016.

[4] J. Pastor-Galindo, P. Nespoli, F. Gómez Mármol and G. Martínez Pérez, "The Not Yet Exploited Goldmine of OSINT: Opportunities, Open Challenges and Future Trends," in IEEE Access, vol. 8, pp. 10282-10304, 2020, doi: 10.1109/ACCESS.2020.2965257.

[5] S. Bromander, A. Jøsang and M. Eian, "Semantic cyberthreat modelling", Proc. 11th Conf. Semantic Technol. Intell. Defense Secur., pp. 74-78, Nov. 2016.